Archive for fevereiro 2016

Hackear mentes ou melhor PNL?

By : dasdadasdas

O que é PNL?

Programação Neurolinguística, ou simplesmente PNL É muito mais do que uma maneira de falar ou de pensar positivamente, este sistema de conhecimentos, surgido na Califórnia (EUA) no início dos anos 70, e que se mantém em desenvolvimento até hoje, vem revolucionando os métodos de comunicação e desenvolvimento humano, sendo largamente procurado por pessoas das áreas […]

ou seja persuadir.

Programação Neurolinguística, ou simplesmente PNL É muito mais do que uma maneira de falar ou de pensar positivamente, este sistema de conhecimentos, surgido na Califórnia (EUA) no início dos anos 70, e que se mantém em desenvolvimento até hoje, vem revolucionando os métodos de comunicação e desenvolvimento humano, sendo largamente procurado por pessoas das áreas […]

ou seja persuadir.

Programação Neurolinguística, ou simplesmente PNL

É muito mais do que uma maneira de falar ou de pensar positivamente, este sistema de conhecimentos, surgido na Califórnia (EUA) no início dos anos 70, e que se mantém em desenvolvimento até hoje, vem revolucionando os métodos de comunicação e desenvolvimento humano, sendo largamente procurado por pessoas das áreas de terapia, gestão de pessoas, vendas, treinamento, educação e comunicação, entre outras.

É desafiante definir de forma concisa o que é PNL, porque ela é muitas coisas ao mesmo tempo e traz resultados surpreendentes, sendo usada por pessoas com diferentes finalidades. Resumidamente, como Richard Bandler, um dos criadores da PNL, diz “a Programação Neurolingüística é um processo educacional sobre como usar melhor o nosso cérebro”.

Ela é exatamente isso. Talvez a coisa mais importante saber sobre a PNL é que através dela é possível utilizar o cérebro para alcançar quaisquer resultados que desejamos, tornando possível conseguir excelência em qualquer campo de interesse.

A PNL surgiu do interesse em compreender, descrever e ensinar modelos comportamentais e linguísticos de pessoas consideradas excelentes naquilo que faziam, e por isso também é conhecida como a arte da Excelência Humana.

É desafiante definir de forma concisa o que é PNL, porque ela é muitas coisas ao mesmo tempo e traz resultados surpreendentes, sendo usada por pessoas com diferentes finalidades. Resumidamente, como Richard Bandler, um dos criadores da PNL, diz “a Programação Neurolingüística é um processo educacional sobre como usar melhor o nosso cérebro”.

Ela é exatamente isso. Talvez a coisa mais importante saber sobre a PNL é que através dela é possível utilizar o cérebro para alcançar quaisquer resultados que desejamos, tornando possível conseguir excelência em qualquer campo de interesse.

A PNL surgiu do interesse em compreender, descrever e ensinar modelos comportamentais e linguísticos de pessoas consideradas excelentes naquilo que faziam, e por isso também é conhecida como a arte da Excelência Humana.

"Faça da sua vida uma obra de arte. Experimente o que de melhor ela tem a oferecer!"

Também pode ser definida como o estudo da experiência subjetiva humana. De uma forma mais ilustrativa, podemos considerá-la como o manual de instrução do funcionamento do cérebro humano, ou seja, de como o cérebro capta e registra informações através dos 5 sentidos, de como estrutura e processa estas informações e a partir disso mantém e produz padrões de pensamentos, padrões emocionais, comportamentais e comunicacionais que se apresentam de forma consciente ou inconsciente em nosso dia a dia.

Neste manual também está contemplando orientações de como intervir nestes registros de modo a obter respostas emocionais ou comportamentais mais positivas, mudando padrões que estão limitando seu crescimento pessoal ou profissional. Com as ferramentas da PNL é possível obter as mudanças que queremos em nossas vidas de maneira rápida e precisa, e surpreendentemente sem esforço.

Um das razões que faz da PNL um conjunto de ferramentas de resultados extremamente eficientes e rápidos é que ao invés de investigar e discorrer pela vida toda da pessoa, ela age cirurgicamente, assertivamente, justamente sobre as estruturas ou registros inconscientes específicos referentes àquelas mudanças que se deseja obter, economizando-se assim tempo e dinheiro.

A PNL é hoje considerada um dos modelos mais eficientes em processos de mudanças breves e objetivas. Pode ser utilizada tanto para questões emocionalmente complexas como depressão, pânico, vícios, fobias, timidez e insegurança, como para questões comportamentais mais simples como uma dificuldade de estudar ou resistência para praticar exercícios. Mais do que um tratamento, a PNL oferece um processo catalisador de desenvolvimento pessoal em qualquer área da vida.

Além disso, a PNL também é um modelo poderoso de comunicação que traz resultados altamente positivos nos relacionamentos e na aprendizagem.

Qual a Origem da PNL?

A PNL surgiu na Universidade da Califórnia (EUA) no início da década de 70, criada por Richard Bandler, matemático, Gestalt terapeuta e estudioso em informática, e por John Grinder, linguista especializado em gramática transformacional.Eles estavam interessados em pesquisar o modelo de excelência de alguns dos melhores terapeutas da época: Virginia Satir, Fritz Perls e Milton Erickson.

O objetivo era identificar os padrões linguísticos e comportamentais utilizados por estes profissionais e poder aplica-los, e posteriormente ensiná-los, obtendo os mesmos resultados extraordinários. Assim seus criadores identificaram e organizaram suas descobertas em um conjunto de modelos, técnicas e princípios e deram o nome de Programação Neurolinguística (PNL):

Programação: mecanismos ou esquemas inconscientes, rotinas instaladas;

Neuro: fisiologia, emoção, sensação, 5 sentidos, representações internas;

Linguística: estrutura linguística, pensamentos, crenças, valores;

Nos anos seguintes, Leslie Cameron-Bandler, Judith DeLozier, Robert Dilts e David Gordon dariam importantes contribuições para a PNL, que teve origem a partir do trabalho terapêutico, mas logo se percebeu que ela era um modelo revolucionário que poderia ser aplicado a várias outras áreas.

Aplicação da PNL

"Conquiste seu autodesenvolvimento e crescimento pessoal e profissional"

As aplicações da PNL são diversas, em qualquer contexto que se deseja obter excelência a PNL pode ser utilizada. Mas ela é comumente procurada por pessoas que tem interesse em autodesenvolvimento e buscam crescimento pessoal e profissional acelerado.

É também uma poderosa ferramenta de trabalho para profissionais do comportamento humano, podendo incorporá-la com sucesso tanto em atendimentos individuais ou trabalhos em grupo.

A PNL é altamente aplicável ao mundo dos negócios, para desenvolvimento de um modelo de comunicação clara, assertiva, influenciadora e empática. Muito procurada também para o desenvolvimento de liderança, treinamentos na área de vendas e para gerenciamento eficiente de conflitos.

Quer saber mais? Então baixe os PDF e estude mais um pouco :3

Web Master e Web Desing

By : dasdadasdasWeb Desing

A internet está presente em nossas vidas e faz parte do nosso dia a dia. A grande diferença é se queremos assumir o papel de espectadores ou de criadores dentro do universo digital. Se o seu desejo for a segunda opção, o Cyber conhecimento está pronto para transformar você em um web designer.

O Web Designer é o profissional responsável por criar e desenvolver websites, interfaces para sistemas web e páginas na internet de todo tipo, desde redes sociais e páginas de empresas até lojas virtuais.

Com este curso você aprenderá a utilizar as principais ferramentas para a criação e o desenvolvimento de websites. Você terá o conhecimento necessário para elaborar projetos e executar as atividades que a área necessita.

O curso tem duração de seis meses e está dividido em quatro módulos:

Fireworks CS5 | Flash CS5.5 | HTML | Dreamweaver CS5.5

A metodologia utilizada tem como base a teoria cabe a você usar a pratica, isso tornará você um profissional qualificado e preparado para desenvolver as atividades com excelência e competência.

Web Master

O Webmaster é um profissional capaz de gerenciar as tarefas tanto de um webdesigner (elaboração do projeto estético e funcional de um web site) quanto de um web developer ( que faz a parte da programação, como sistemas de login, cadastro, área administrativa).

O Webmaster é um profissional capaz de gerenciar as tarefas tanto de um webdesigner (elaboração do projeto estético e funcional de um web site) quanto de um web developer ( que faz a parte da programação, como sistemas de login, cadastro, área administrativa).

Um webmaster não necessariamente domina tecnologias de programação, desenvolvimento e plataformas CMS. Os responsáveis técnicos pelo layout e pelo sistema do site são em geral respectivamente o web designer e o web developer. O webmaster é a pessoa responsável por tomar as decisões quanto aos trabalhos específicos destes profissionais, bem como por assessorar o proprietário do website quanto a alterações e melhorias no mesmo.

Kali Linux

By : dasdadasdas

Introdução ao Kali Linux

Kali Linux é uma avançada distribuição Linux especializada em Testes de Intrusão e Auditoria de Segurança.

Funcionalidades do Kali Linux

Kali é uma reconstrução completa do BackTrack Linux, que adere totalmente aos padrões de desenvolvimento do Debian. Uma infraestrutura completamente nova foi montada, todas as ferramentas foram revistas e empacotadas, e nós utilizamos Git como nosso Sistema de Controle de Versões.

Mais de 300 ferramentas de testes de intrusão: Depois de rever cada ferramenta que estava incluída no Backtrack, eliminamos um grande número de ferramentas que não funcionavam, ou para as quais havia outra ferramenta com funcionalidade semelhante.

É, e sempre será gratuito: Kali Linux, como seu predecessor, é completamente livre, e sempre permanecerá como tal. Você nunca, nunca terá que pagar pelo Kali Linux.

Repositório Git livre: Somos proponentes convictos do software de código aberto e nosso repositório está disponível para todos que todos vejam e todos os fontes estão disponíveis para aqueles que desejem adaptar e remontar os pacotes.

Complacente com o padrão FHS: Kali foi desenvolvido para aderir ao Padrão Hierárquico do Sistema de Arquivos (ou FHS da sigla em inglês), permitindo que todos os usuários Linux facilmente localizem arquivos binários, de apoio, bilbiotecas, etc.

Complacente com o padrão FHS: Kali foi desenvolvido para aderir ao Padrão Hierárquico do Sistema de Arquivos (ou FHS da sigla em inglês), permitindo que todos os usuários Linux facilmente localizem arquivos binários, de apoio, bilbiotecas, etc.

Vasto suporte à dispositivos wireless: Construímos o kali Linux para suportar tantos dispositivos wireless quanto pudemos, permitindo que o mesmo executasse adequadamente numa vasta gama de hardware e o tornando compatível como diversos outros dispositivos sem fio e USB.

Kernel adaptado para injeção de pacotes: Como consultores de testes de intrusão, a equipe de desenvolvimento às vezes precisa fazer avaliações em redes sem fio, então nosso kernel já inclui os últimos patches de injeção de pacotes.

Ambiente de desenvolvimento seguro: A equipe do Kali Linux é formada de um pequeno grupo de pessoas de confiança as quais só podem submeter pacotes e interagir com os repositórios usando múltiplos protocolos de segurança.

Repositórios e pacotes com assinaturas GPG: Todos os pacotes do Kali são assinados por cada desenvolvedor individual quando eles são construídos e submetidos ao repositório, que em seguida assina os pacotes também.

Múltiplos idiomas: Embora as ferramentas usadas em testes de intrusão tendam a ser escritas em inglês, nós nos asseguramos que o Kali possuísse um suporte a idiomas real, permitindo que mais usuários o operassem no seu idioma nativo, e encontrasse as ferramentas de que precisa para realizar suas tarefas.

Totalmente customizável: Nós entendemos perfeitamente que nem todos irá concordar com nossas decisões de design, então tornamos o mais fácil possível que nossos usuários mais aventureiros to customizem o Kali Linux ao seu gosto, através de todo o sistema até o kernel.

Suporte à ARMEL e ARMHF: Já que os sistemas baseados em processadores ARM estão se tornando mais e mais presentes e baratos, sabíamos que o suporte a processadores ARM no Kali precisaria ser o tão robusto quanto pudéssemos gerenciar, o que resultou em instaladores funcionais tanto para sistemas ARMEL quanto para ARMHF. Kali Linux tem repositórios ARM integrados com a distribuição principal, então ferramentas para ARM serão atualizadas em conjunto com o resto da distribuição. Kali atualmente está disponível para os seguintes dispositivos ARM:

rk3306 mk/ss808

Raspberry Pi

ODROID U2/X2

Samsung Chromebook

Kali é especialmente indicado para testes de intrusão, então toda a documentação deste site pressupõe um conhecimento anterior do sistema operacional Linux.

____________________________________________

Desenvolvimento web

By : dasdadasdas

Desenvolvimento web é o termo utilizado para descrever o desenvolvimento de sites, na Internet ou numa intranet. Este é o profissional que trabalha desenvolvendo websites, podendo ser um Web Designer (Desenvolvedor do Layout), ou Web Developer(Desenvolvedor de sistemas). O desenvolvimento refere-se a um processo de construção e testes do software especifico para a web, com a finalidade de se obter um conjunto de programas, que satisfazem as funções pretendidas, quer em termos de usabilidade dos usuários ou compatibilidade com outros programas existentes. O desenvolvimento web pode variar desde simples páginas estáticas a aplicações ricas, comércios eletrônicos ou redes sociais.

bem se quer ser um deixarei alguns linguagens para você estudar então vamos lá

Como entrar na Deep Web

By : dasdadasdasPor isso, a Deep Web não é exatamente recente, mas vem se popularizando muito ultimamente pelas bizarrices que podem ser encontradas nela, como fóruns de canibais, “human dolls”, pedofilia e outras coisas que qualquer pessoa com um mínimo de bom senso não procuraria no Google comum. Por isso, desmistificamos a Deep Web e a explicamos pra você a seguir, sem tabus nem exagero:

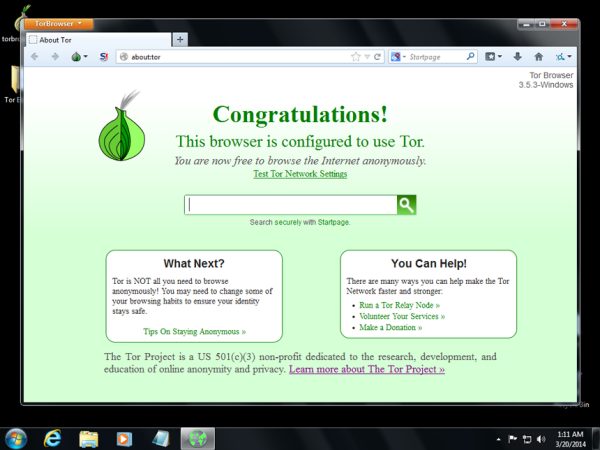

1) Navegadores especiais

Não é apenas o TOR que acessa a Deep Web, mas também o I2P e o Freenet, que são os mais populares. Além deles, também se usa muito o LINUX, por sua segurança.

Outras opções menos “pop” são o Netsukuku, Freifunk, Funkfeuer, OneSwarm, GnuNet, RetroShare, Phantom, GlobaLeaks, Namecoin, OpenNIC, Dot-P2P, Guifi, AnoNet2, dn42, CJDNS, Osiris, FreedomBox, Telex, Omemo, Project Byzantium e Hyperboria, só pra citar alguns. O TOR é o mais popular por criptografar seus dados, te deixando “invisível”, mas até o Chrome ou o Firefox fazem isso.

2) Quando você olha para dentro do abismo, ele também olha dentro de você

A Deep Web, em si, não é má. Afinal, ela é usada principalmente para o download de séries, filmes, livros, manuais e outros tipos de informação raras, e, no meio disso tudo, muita pornografia e coisas bizarras. Mas em quê, exatamente, isso difere da Internet normal? Na verdade, a Deep Web é apenas uma forma mais avançada de procurar coisas, e se você não é uma pessoa perturbada normalmente, não vai achar nada de perturbador lá.

3) Vírus

Se você está usando um navegador criptografado e procurando coisas que não devia, que foram feitas para ser escondidas, qual você acha que é a chance de um hacker ter deixado seus “cães de guarda”, os vírus, protegendo suas terras? Altíssima, é claro, mas, mais uma vez, se você não for atrás de conteúdo impróprio, não preencher cadastros duvidosos e não fizer downloads sem se certificar de que a fonte é confiável, a probabilidade de infectar seu PC é baixa, apesar de maior do que na rede comum. E, como dissemos, a Deep Web tem todo tipo de hacker, mas a maior parte dos navegantes são pessoas comuns, apenas curiosas, como eu e você.

4) A Deep Web não é feita para brasileiros

Bom, a internet também não, já que não tem linguagem oficial. E, como o resto do mundo, se você quiser ter acesso à cultura internacional, vai precisar aprender a ler em inglês, já que não há sites traduzindo o conteúdo, como a Fatos faz com o conteúdo da web comum, por exemplo. Mas quem sabe esse não seja até um incentivo pra você aprender uma linguagem nova, que vai te ajudar inclusive no mercado de trabalho?

5) Acessar a Deep Web é ilegal

Com afirmações esdrúxulas, como de que o FBI iria atrás de quem acessa a Deep Web ou que todo o conteúdo disponibilizado lá é ilegal, as pessoas criam tabus e um medo desproporcional com o conteúdo encontrado na rede, que, como dissemos, é muito mais manipulado por você mesmo do que pelos outros. Simplesmente acessar o Google enche sua tela de fotos de crianças peladas, gente morta e monstros? Nem a Deep Web, que funciona exatamente da mesma forma. Portanto, como diria o Capitão Planeta, “o poder é de vocês!”.

Assim, se você sempre teve curiosidade, mas muito medo, faça como ensinamos: baixe o TOR, vá atrás de algo que você pesquisaria no Google normal e repare na diferença entre os resultados – pode ser que ela nem seja tão grande assim! E se você veio ler essa matéria querendo o bizarro bem não poderei mostrar mas poderei deixar que você veja, deixarei os links em baixo e se quiser entre, mas logo aviso não temos culpa do que você faz lá.

Como navegar na Deep Web usando Tor Browser

Em seguida deixarei um pequeno tutorial para entrar na Deep Web

Como Instalar Tor Browser no Linux

Como navegar na Deep Web usando Tor Browser

Boa sorte negada e bons estudos :3

Hardware

By : dasdadasdas

Em fim, o interesse de deixar o download aqui é para que você possa estudar e se quiser montar uma maquina boa por isso deixarei esses pdf bons estudos :3

PDF hacking

By : dasdadasdas Hackers são necessariamente programadores habilidosos (mas não necessariamente disciplinados). Muitos são jovens, especialmente estudantes (desde nível médio a pós-graduação). Por dedicarem muito tempo a pesquisa e experimentação, hackers tendem a ter reduzida atividade social e se encaixar no estereótipo do nerd. Suas motivações são muito variadas, incluindo curiosidade, necessidade profissional, vaidade, espírito competitivo, patriotismo, ativismo ou mesmo crime. Hackers que usam seu conhecimento para fins imorais, ilegais ou prejudiciais são chamados crackers.

Hackers são necessariamente programadores habilidosos (mas não necessariamente disciplinados). Muitos são jovens, especialmente estudantes (desde nível médio a pós-graduação). Por dedicarem muito tempo a pesquisa e experimentação, hackers tendem a ter reduzida atividade social e se encaixar no estereótipo do nerd. Suas motivações são muito variadas, incluindo curiosidade, necessidade profissional, vaidade, espírito competitivo, patriotismo, ativismo ou mesmo crime. Hackers que usam seu conhecimento para fins imorais, ilegais ou prejudiciais são chamados crackers.Deixarei o link de vários PDF hackers são variedades então aproveite bem

Análise de sistemas

By : dasdadasdas

Análise de sistemas é a atividade que tem como finalidade a realização de estudos de processos a fim de encontrar o melhor caminho racional para que a informação possa ser processada. Os analistas de sistemas estudam os diversos sistemas existentes entre hardwares (equipamentos), softwares (programas) e o usuário final.

Os profissionais da área geram softwares (programas), que são executados em hardwares (equipamentos) operados por usuários (indivíduos), preparados e treinados em procedimentos operacionais padronizados, dotados de conhecimentos do software e hardware para seu trabalho. A partir de então a análise de sistemas é uma profissão cujas responsabilidades concentram-se na análise do sistema e na administração de sistemas computacionais. Cabe a este profissional parte da organização, implantação e manutenção de aplicativos e redes de computadores, ou seja, o analista de sistemas é o responsável pelo levantamento de informações sobre uma empresa a fim de utilizá-las no desenvolvimento de um sistema para a mesma ou para o levantamento de uma necessidade específica do cliente para desenvolver este programa específico com base nas informações colhidas.

O profissional geralmente possui conhecimento adquirido em faculdades de Sistemas de informação, Ciência da computação, Análise de sistemas, Engenharia da Computação, Processamento de dados, Informática, Licenciatura em Computação e ou outros cursos similares, mas a ausência de restrições para o exercício do cargo permite que profissionais capacitados de outras áreas ou mesmo que não possuem educação superior cumprir este papel nas empresas.

Como é uma ênfase, o foco e o núcleo de trabalho está voltado para o processo de desenvolvimento de software, levando em conta a área tecnológica em que irá auxiliar. O analista de sistemas deve servir como um tradutor entre as necessidades do usuário e o programa a ser desenvolvido pelo programador. Para isto, deve ter conhecimento abrangente da área de negócio na qual o sistema será desenvolvido, a fim de que possa implementar corretamente as regras de negócio.

______________________________________________________________________

Baixe aqui os PDF

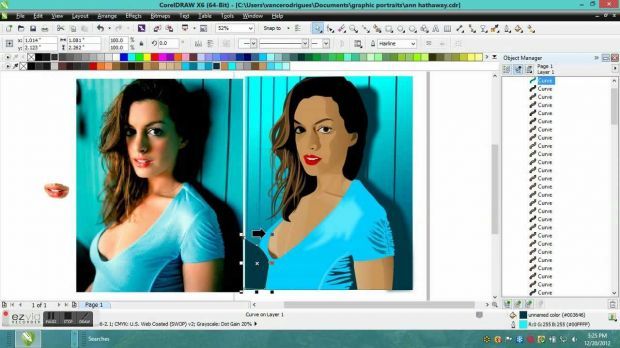

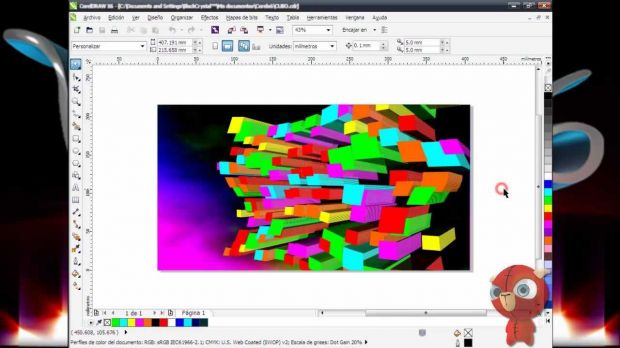

PDF Corel Draw

By : dasdadasdas

Programas de edição de imagem são indispensáveis. Seja para executar um trabalho da faculdade ou criar uma imagem para campanha publicitária. No mercado nacional e internacional, o Corel Draw é um dos mais requisitados.

Se você ainda não usa esse programa ou tem pé atrás com ele, separamos três excelentes motivos para começar a usá-lo agora.

Por que usar CorelDRAW?

1# Facilidade

É uma das principais razões para esse programa ser tão famoso. O Corel é simples de usar e o editor muitas vezes é movido pela intuição.

2# Preço

Comparado a programas similares, o Corel ganha nesse quesito. O valor pago pelo pacote profissional custa em média R$ 1.600,00 e o pack de atualização pouco menos de R$ 900,00. Botando os números na ponta do lápis, uma atualização do Corel chega a ser quatro vezes mais barata.

3# Ferramentas

Criar transparência linear, contornar letras ou até mesmo trabalhar com imagens no formato JPEG, o CorelDRAW possibilita isso como nenhum outro software. Além disso, possui teclas de atalho simples (geralmente com uma única letra) e faz automaticamente cópias de segurança do seu trabalho.

Outras vantagens de usar CorelDRAW

Como já foi ressaltado anteriormente, o Corel tem um grande público entre designers. A facilidade em editar ou criar com esse software também reflete na praticidade de instalação e importação de produtos criados. Se você trabalha com gráficos, vetores e muitas sombras, o Corel é o editor perfeito.

Além disso, caso precise de suporte para aprender a usá-lo, não faltam cursos no mercado – o que não é tão comum com outros programas.

Adaptação a diferentes trabalhos

Ainda não se convenceu em trabalhar com o CorelDRAW?

Quando você usa um programa – de qualquer tipo –, pensa em conseguir produzir diversos materiais por ele. Se você trabalha como designer, encontra no Corel tudo o que precisa.

Você conseguirá criar desde pequenos trabalhos a maiores. O Corel é extremamente versátil quando o assunto é trabalhar em grande quantidade de páginas. Isso vale para textos e imagens, que não perdem a qualidade.

Do Canadá para o mundo

A primeira versão do CorelDRAW foi lançada em 1989, no Canadá. Desde essa data, 17 versões já estiveram no mercado e a mais recente é a X7, de 2014.

É fã do CorelDRAW? Convença outras pessoas a usar esse editor. Compartilhe essa notícia com eles!

_____________________________________

Computação Forense

By : dasdadasdas

A Computação Forense

consiste, basicamente, no uso de métodos científicos para preservação, coleta, validação, identificação, análise, interpretação, documentação e apresentação de evidência digital com validade probatória em juízo. A aplicação desses métodos nem sempre se dá de maneira simples, uma vez que encontrar uma evidência digital em um computador pode ser uma tarefa muito árdua. Atualmente, com os discos rígidos atingindo a capacidade de TeraBytes de armazenamento, milhões de arquivos podem ser armazenados. Logo, é necessário a utilização de métodos e técnicas de Computação Forense para encontrar a prova desejada que irá solucionar um crime, por exemplo.

Esta nova e multidisciplinar sub-área de atuação na computação utiliza uma série de conceitos e metodologias de outras sub-áreas, como, Engenharia de Software, Banco de Dados, Redes de Computadores, Sistemas Distribuídos, Arquitetura e Organização de Computadores, Programação, entre outras.

consiste, basicamente, no uso de métodos científicos para preservação, coleta, validação, identificação, análise, interpretação, documentação e apresentação de evidência digital com validade probatória em juízo. A aplicação desses métodos nem sempre se dá de maneira simples, uma vez que encontrar uma evidência digital em um computador pode ser uma tarefa muito árdua. Atualmente, com os discos rígidos atingindo a capacidade de TeraBytes de armazenamento, milhões de arquivos podem ser armazenados. Logo, é necessário a utilização de métodos e técnicas de Computação Forense para encontrar a prova desejada que irá solucionar um crime, por exemplo.

Esta nova e multidisciplinar sub-área de atuação na computação utiliza uma série de conceitos e metodologias de outras sub-áreas, como, Engenharia de Software, Banco de Dados, Redes de Computadores, Sistemas Distribuídos, Arquitetura e Organização de Computadores, Programação, entre outras.Nomenclatura

Uma série de termos são utilizados para descrever a mesma área da computação que cuida do levantamento de evidências digitais. Termos como Computação Forense, Forense computacional e Informática Forense são alguns dos sinônimos dessa nova área da computação.

O Profissional

O Profissional

Dentro do âmbito criminal, cabe ao perito criminal a tarefa de analisar os materiais digitais em busca das provas. Tal profissional, especialista em Computação, irá aplicar métodos e técnicas cientificamente comprovadas em busca de evidências digitais, levando-as, através do laudo pericial, até o julgamento. O perito criminal deve sempre se atentar para a correta preservação da prova.

Sentiu curiosidade quer ser um profissional na área baixe e leia os PDF

By : dasdadasdas

Principais novidades

O Backtrack 5 é baseada no Ubuntu 10.04 LTS

Suporte para o ambiente gráfico Gnome (além do KDE e Flubox)

Suporte para sistemas de 32 e 64 bits e ARM

Kernel 2.6.38

Totalmente Open Source

Vídeo de apresentação

Depois de alguns meses de trabalho, a equipa responsável pelo Backtrack disponibilizou a versão 5. Normalmente quase se fala na distribuição BackTrack, tende-se de imediato a associar ao Hacking e outras actividades informáticas menos decentes. Todos nós sabemos que a segurança em sistemas de informação é um ponto sensível e cada vez mais, um maior motivo de preocupação por parte dos utilizadores de qualquer tipo de rede, seja ela local ou Internet. Nesse sentido é necessário possuir as ferramentas certas sendo o Backtrack a suite/distribuição ideal para realizar algumas auditorias aos nossos sistemas e redes. O Backtrack possui um conjunto de ferramentas ideais para realizar auditorias de segurança, computação forense,testes aos níveis de segurança,testes de penetração entre outros. Principais novidades

O Backtrack possui um conjunto de ferramentas ideais para realizar auditorias de segurança, computação forense,testes aos níveis de segurança,testes de penetração entre outros.

O Backtrack 5 é baseada no Ubuntu 10.04 LTS

Suporte para o ambiente gráfico Gnome (além do KDE e Flubox)

Suporte para sistemas de 32 e 64 bits e ARM

Kernel 2.6.38

Totalmente Open Source

Vídeo de apresentação

>Agora é hora de fazer download e fazer alguns testes para apresentar brevemente uma análise. Bons testes aproveitando e deixarei a quem experimentar os tutoriais dele em pdf

Download: BT5 Gnome-32bits|BT5-Gnome-64bits (via torrent)

Download: BT5 KDE-32bits|BT5-KDE-64bits (via torrent)

Download: BT5 KDE-32bits|BT5-KDE-64bits (via torrent)